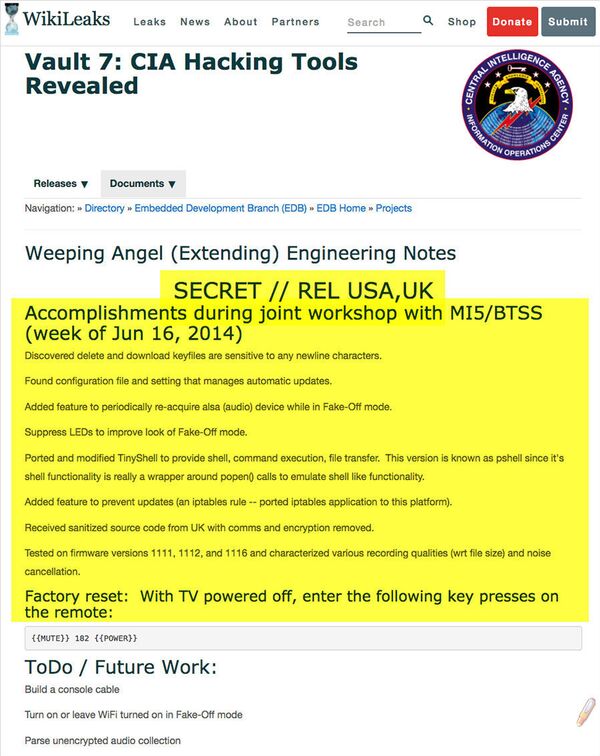

Mas há um programa que ultimamente tem sido especialmente repercutido. Chama-se Anjo Chorando e foi desenhado pela CIA junto com os britânicos do MI5 (serviço britânico da inteligência informativa). O chamado Anjo contamina as televisões inteligentes Smart TV que viram tão "inteligentes" que gravam as conversas telefônicas dos seus utilizadores e convidados de casa e mandam gravações pela Internet diretamente para os servidores especiais da inteligência americana.

Em outubro de 2014, a CIA estudou a perspectiva de contaminar por vírus os sistemas de localização dos carros e caminhões. Julgando pelos documentos, não está claro o objetivo do plano. Mas há duas vertentes: o carro poderia se tornar um espião e comunicar seu roteiro, ou a contaminação poderia levar a um acidente.

A empresa Apple se apressou a declarar que a maior parte dos pontos fracos que os hackers usavam para efetuar seus ataques já são ultrapassados e eliminados da última atualização de software do iOS. As mesmas declarações foram expressas tanto pela Samsung como pela Microsoft. De qualquer modo, mesmo se isto não tivesse sido feito antes, os pontos francos seriam aniquilados em um futuro breve após a publicação.

O Süddeutsche Zeitung, edição alemã, diz que os americanos também organizaram uma rede de empresas falsas em Frankfurt e em seus arredores para disfarçar as atividades dos serviços secretos americanos.

Coisa interessante: a situação jurídica não tem importado muito para os hackers. Diferentemente de uma embaixada, este não é um território americano e as leis americanas, inclusive as que se referem à ingerência na vida pessoal, não têm os afetado.

Ao mesmo tempo, a imunidade diplomática faz com que a atividade dos agentes não possa ser verificada em relação à observação da legislação alemã.

Em um comunicado oficial, o WikiLeaks abertamente indica que a "CIA recolhe e guarda uma biblioteca ampla de tecnologias de ofensiva dos vírus informáticos criados em outros países, inclusive na Rússia".

Mas para os agentes, claro, é preciso eliminar os vestígios da sua atividade para que não possam ser identificados nem pela diligência criminal — para isso, a CIA até lançou um regulamento "O que se deve fazer e o que não".

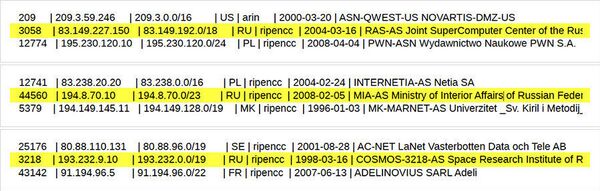

Mais um pormenor curioso — entre os documentos publicados há um vasto leque de endereços IP em vários países que poderia ser usado (ou já foi) pelos especialistas da CIA.

Deste modo, a situação parecia assim como se a supervisão fosse conduzida de outros países. Por exemplo, os jornalistas de Sófia, capital búlgara, já conseguiram encontrar 150 países em várias entidades: empresas de telecomunicações, fornecedores de Internet, bancos e universidades.

Nesta lista, há também vários endereços russos, entre eles diferentes departamentos da Academia de Ciências da Rússia, umas das maiores empresas de comunicações e até… o Ministério do Interior.

Se alguma investigação particular ou estatal mostrasse que para atacar, por exemplo, entidades americanas tivessem sido usados endereços do Ministério do Interior russo, o escândalo seria grandioso. E já houve tal tentativa. Em dezembro de 2016, o governo americano publicou um relatório, no qual enumerou os endereços "suspeitosos e relacionados com os hackers russos", inclusive localizados diretamente na Rússia.

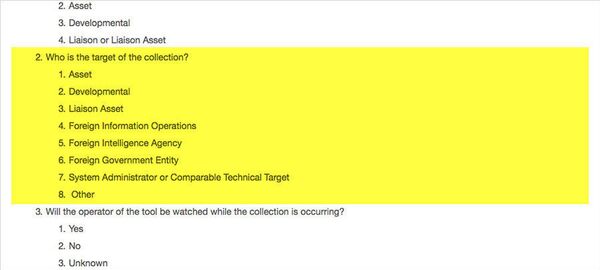

Entre os documentos do WikiLeaks há um questionário que deve ser preenchido por cada funcionário da ciberinteligência antes de começar uma operação hacker, indicando que tipo de sistema se pretende 'hackear', quais dados precisa receber e qual vírus se planeja usar, além do alvo e objetivo do ataque.

Mas, infelizmente, não há terroristas, extremistas e criminosas entre as opções. Lá tem apenas "agentes", "serviços secretos estrangeiros", "governos estrangeiros", bem como "sistema administrativo ou alvo técnico parecido".

Parece que os terroristas (que, bem como outras pessoas, usam computadores, telefones, tablets e televisões) podem se integrar na seção "Outros", porém, o fato mostra de modo bem evidente a ausência de tal objetivo na inteligência americana.